第二十四章. 安全左移 (DevSecOps):构建“零信任”的 Github 提交安全代码防御体系

第二十四章. 安全左移 (DevSecOps):构建“零信任”的 Github 提交安全代码防御体系

Prorise第二十四章. 安全左移 (DevSecOps):构建“零信任”的 Github 提交安全代码防御体系

摘要:本章将聚焦于 GitHub 原生安全体系的工程化落地。我们将通过模拟真实的“密钥泄露”与“代码漏洞”场景,深度实践 Secret Scanning 的推送拦截机制(Push Protection)、CodeQL 的静态代码分析门禁以及 Dependabot 的依赖治理策略。

本章学习路径

- 源头拦截:理解 Pre-receive Hook 机制,利用 Push Protection 在

git push阶段拦截硬编码密钥。 - 治理误报:掌握处理 False Positive(误报)的标准流程,以及如何定义企业级 Custom Patterns。

- 依赖降噪:重构 Dependabot 配置,利用 Grouping 策略解决 PR 轰炸问题,并实现私有源依赖的自动更新。

- 逻辑门禁:接入 CodeQL 静态分析引擎,在 CI 阶段阻断 SQL 注入与 XSS 漏洞。

24.1. 第一道防线:基于 Pre-receive Hook 的密钥拦截

在 DevSecOps 理念中,“安全左移”(Shift Left)的核心是将安全风险的发现时间点尽可能向前推移。对于密钥泄露问题,最彻底的防御不是“泄露后报警”,而是“根本无法推送到仓库”。

本节我们将启用 GitHub Advanced Security 的核心功能——Push Protection,并通过一次模拟攻击来验证其拦截机制。

24.1.1. 传统的 Secret Scanning 局限性分析

在 Push Protection 推出之前,GitHub 的 Secret Scanning 采用的是 异步扫描模式。

传统扫描流程(Post-receive):

- 开发者执行

git push。 - 代码成功写入 GitHub 服务器的 Git 对象库。

- GitHub 后台触发异步扫描任务。

- 几秒或几分钟后,匹配到密钥特征。

- 发送邮件通知管理员,并尝试通知服务商(如 AWS)撤销密钥。

核心痛点:

- 时间窗口风险:虽然扫描很快,但代码一旦进入版本库,即便只有几秒钟,也可能被公共事件流(Public Events)的爬虫抓取。

- 清理成本极高:一旦密钥进入 Git 历史(History),即使删除了文件,密钥依然存在于

.git目录的历史 Commit 中。彻底清除需要使用git filter-repo或 BFG 等工具重写历史,这对于多人协作的团队是毁灭性的操作。

Push Protection 机制(Pre-receive):

Push Protection 将扫描时机提前到了 Pre-receive Hook 阶段。当 Git 服务器接收到推送请求时,会在 写入存储之前 进行内存级扫描。一旦发现密钥,直接拒绝写入请求。这意味着 泄露从未发生。

24.1.2. 攻防演练:触发 Push Protection

为了验证拦截效果,我们需要在仓库中进行配置并模拟一次违规提交。

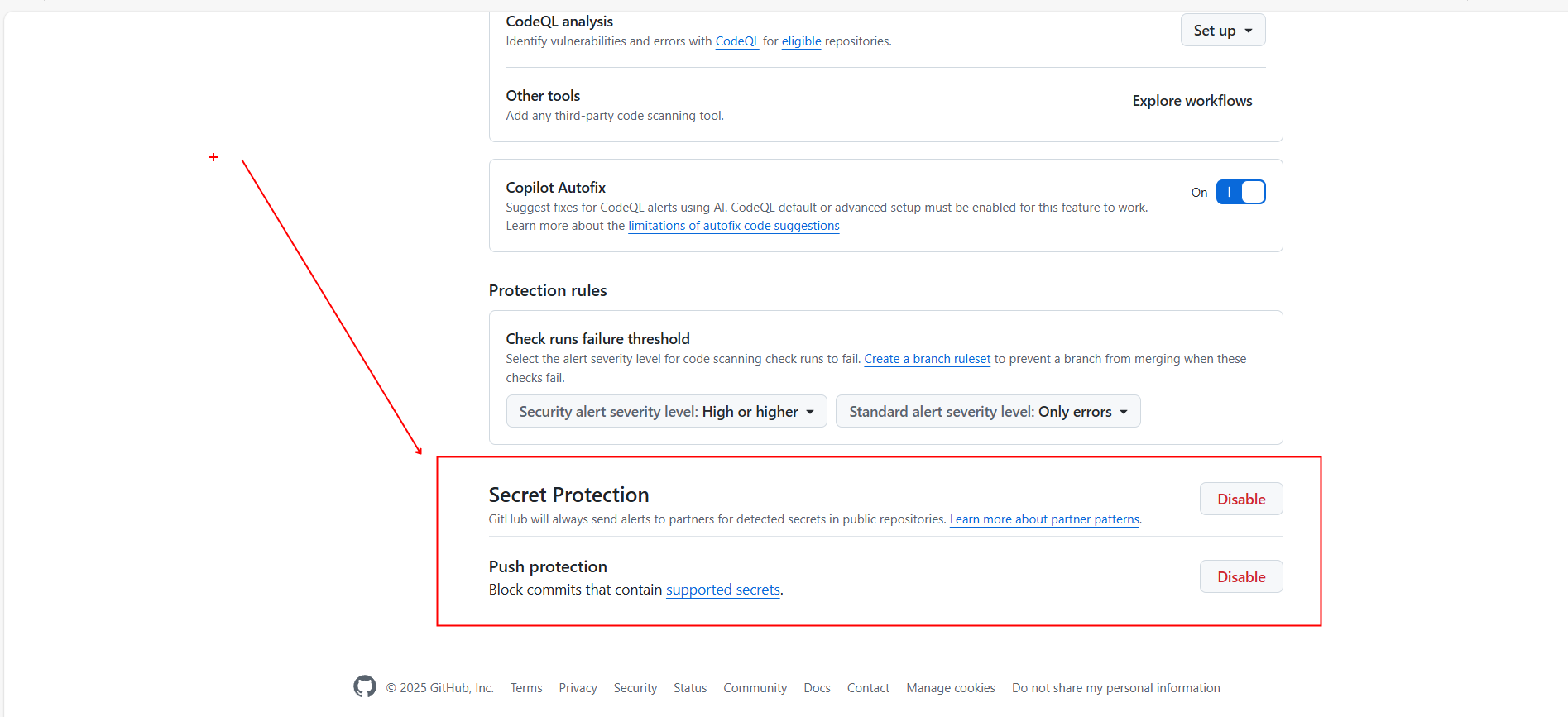

1. 开启 Push Protection

- 路径:仓库 Settings -> 左侧边栏 Security。

- 操作:找到 Secret scanning 区域,确保 Push protection 处于 Enable 状态。

注意:对于公共仓库(Public Repository),该功能免费且默认开启。对于私有仓库,需要企业授权 GitHub Advanced Security (GHAS) License。

2. 准备“作案”环境

我们需要一个符合特定特征的 Token 字符串来触发扫描器。为了安全起见,我们使用 GitHub 官方提供的测试用伪造 Token 格式(不要使用真实密钥)。

在项目根目录创建文件 config.credentials.js:

1 | // config.credentials.js |

3. 执行推送

尝试将该文件提交并推送到远程仓库:

1 | git add config.credentials.js |

4. 观察拦截日志

终端将直接报错并终止推送,返回 HTTP 409 或 Pre-receive hook declined 错误。你应该能看到类似下方的详细日志:

1 | remote: error: GH009: Secrets detected! This push was rejected. |

日志解析:

GH009:这是 GitHub Secret Scanning 的标准错误码。- 定位精准:明确指出了泄露的文件名(

config.credentials.js)和行号(第 5 行)。 - 状态:推送失败。本地 Commit 依然存在,但远程仓库没有任何变更。

24.1.3. 治理误报:False Positive 的处理流程

在工程实践中,不仅有真实泄露,还存在误报(False Positive),或者我们确实需要上传一些用于测试的 Dummy Key(假密钥)。如果扫描器拦截了合法的提交,我们需要知道如何“放行”。

场景:上述提交中的 Token 确实是我们用于测试逻辑的假数据,我们坚持要推送它。

操作步骤:

- 访问解锁链接:复制终端报错日志中提供的 URL (

https://github.com/.../unblock-secret/...),在浏览器中打开。

选择放行理由:

GitHub 界面会展示拦截到的密钥详情,并要求你选择放行理由(Bypass reason):

- Used for tests:用于测试(最常用)。

- False positive:这是误报,这根本不是密钥。

- I’ll fix it later:我会稍后修复(允许推送,但会生成安全警报)。

获取 Bypass 权限:选择 Used for tests 并点击 Allow secret 按钮。

重新推送:回到本地终端,不需要修改任何代码,再次执行

git push。1

git push origin main

结果:推送成功。

工程化建议:虽然可以通过 URL 解锁,但在 CI/CD 自动化场景中,交互式解锁是不现实的。对于必须存在的测试密钥,建议:

- 使用

git push --no-verify:这通常用于跳过本地 Hooks,但无法跳过服务端的 Push Protection。 - 行内注释豁免(不推荐):目前 GitHub 尚不支持类似

// eslint-disable的行内豁免语法。 - 配置 Secret Scanning Exclude:在

secret_scanning.yml(需企业版支持)中配置路径排除。 - 最佳实践:即使是测试密钥,也建议通过环境变量注入,或者将其特征修改为扫描器无法识别的格式(如破坏前缀),从根源上避免触发拦截。

24.2. 第二道防线:自动化依赖治理 (Dependabot)

在上一节中,我们通过 Push Protection 拦截了硬编码密钥。然而,现代应用开发中,绝大部分代码并非由我们亲自编写,而是来自 node_modules 或 Maven 仓库的第三方依赖。

一旦 Log4j 或 Fastjson 等基础库爆出高危漏洞,而项目仍在使用旧版本,应用将面临严峻的安全风险。GitHub Dependabot 是原生的依赖治理工具,它分为 “安全修复” 和 “版本更新” 两个核心模块,分别通过 UI 开关和配置文件进行控制。本节将详细讲解如何正确启用这两部分功能,并建立高效的自动化更新流程。

24.2.1. 基础门禁:启用安全警报与自动修复 (Security Updates)

Dependabot 的第一层能力是 被动防御。它依赖于 GitHub Advisory Database(漏洞数据库),当发现项目依赖中存在已知 CVE 漏洞时触发。这部分功能不需要编写配置文件,但必须在仓库设置中显式开启。

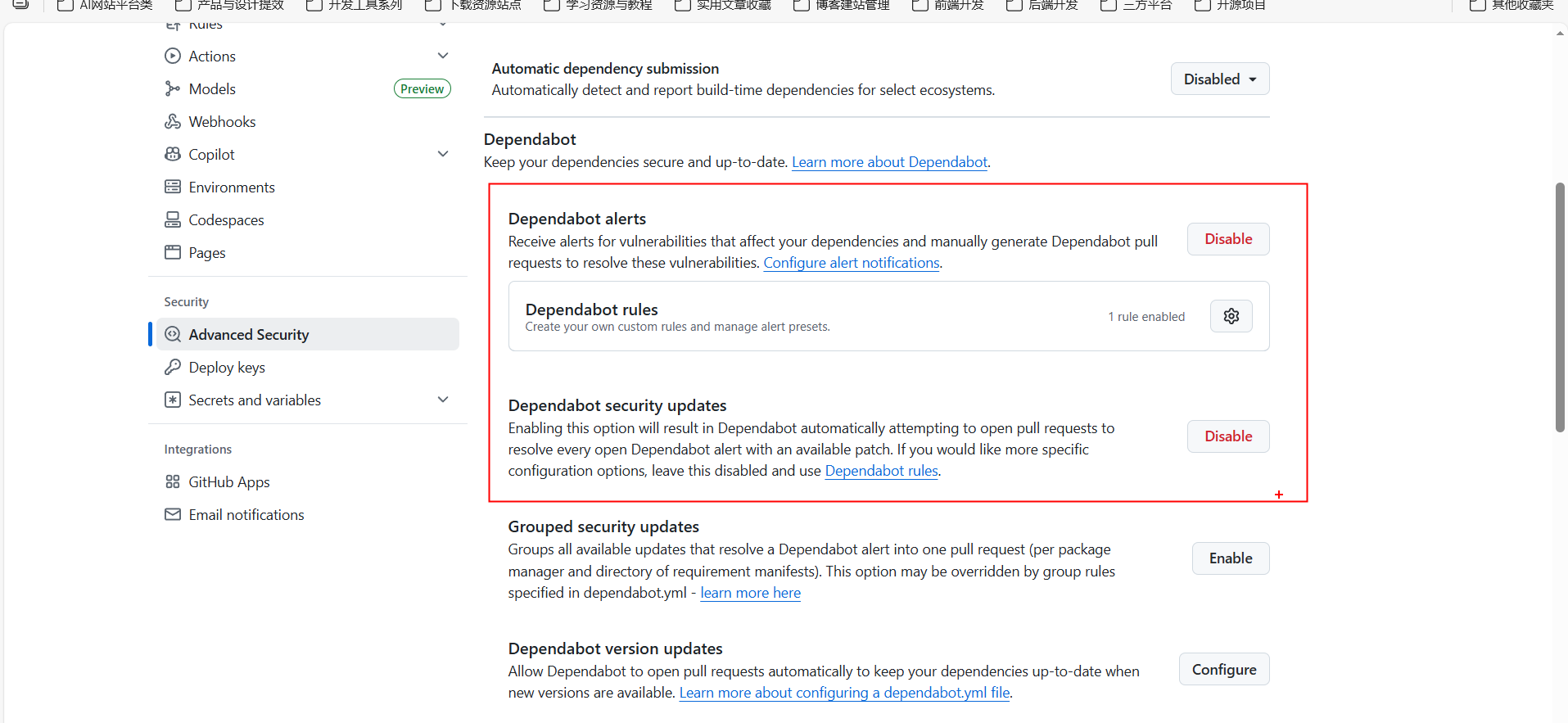

操作步骤:

进入仓库 Settings。

点击左侧边栏的 Advanced Security。

找到 Dependabot 区域,确保开启以下两项:

- Dependabot alerts:开启依赖扫描。当检测到漏洞时,GitHub 会在 Security 标签页发出警报,并通知管理员。

- Dependabot security updates:开启自动修复。当发现漏洞且有可用补丁时,Dependabot 会自动尝试发起 Pull Request 来修复漏洞。

提示:建议同时开启 Grouped security updates(如界面可见)。该功能会将多个相关的漏洞修复合并为一个 PR,避免在爆发大规模漏洞时(如 Log4j 事件)产生大量零散的通知。

24.2.2. 主动治理:配置版本更新 (Version Updates)

开启 UI 选项仅能解决“已知的安全漏洞”。为了防止技术栈老化,我们需要 Dependabot 主动 检查依赖更新(例如将 axios 从 v1.5 升级到 v1.6,即使当前没有漏洞)。这需要通过配置文件 .github/dependabot.yml 来驱动。

配置文件结构:

在项目根目录下创建 .github/dependabot.yml,以下是标准配置示例:

1 | version: 2 |

提交生效:将该文件推送到主分支后,前往 Insights -> Dependency graph -> Dependabot 标签页,即可查看监控状态和上次检查时间。

24.2.3. 降噪策略:配置 Grouping 分组

在默认配置下,如果项目依赖较多,Dependabot 可能会一次性发起十几个 PR(每个依赖一个),导致“PR 轰炸”。我们可以通过 groups 字段制定分组策略,将同一类型的更新合并为一个 PR。

修改配置文件:

在 updates 列表的 npm 配置块中添加 groups 规则:

1 | # ... 也就是在 package-ecosystem: "npm" 内部添加 ... |

配置效果:

Dependabot 会自动关闭旧的零散 PR,并创建一个名为 Bump the dev-dependencies group 的聚合 PR,显著降低合并代码的心智负担。

24.2.4. 跨越边界:私有制品库的自动更新(可选)

在第 23 章中,我们发布了私有 NPM 包(如 @YourUsername/ui-library)。由于 Dependabot 默认只扫描公共源(npmjs.org),它无法检测私有包的更新,甚至会报错 Package not found。

要解决此问题,需要配置私有注册表(Registries)并绑定认证信息。

步骤 1:配置 Dependabot Secrets

注意:Dependabot 运行在独立环境中,无法读取 GitHub Actions 的 Secrets,必须单独配置。

- 进入仓库 Settings -> Secrets and variables -> Dependabot。

- 点击 New repository secret。

- Name:

READ_TOKEN。 - Value: 粘贴具有

read:packages权限的 PAT(复用第 23 章申请的 Token)。

步骤 2:在配置文件中注册私有源

修改 dependabot.yml,增加顶级的 registries 节点,并在 updates 中引用:

1 | version: 2 |

24.2. 本节小结

- 双重机制:务必先在 Settings 中开启 Security alerts 和 Security updates 以修复漏洞,再通过

dependabot.yml配置版本更新以防止架构老化。 - 降噪管理:利用

groups功能将数十个琐碎的依赖更新合并为聚合 PR,保持 Git 历史整洁。 - 私有源支持:Dependabot 拥有独立的 Secrets 空间,必须显式配置

registries节点才能更新私有 NPM 包或 Docker 镜像。

24.3. 第三道防线:逻辑漏洞门禁 (CodeQL)

在解决了外部依赖(Dependabot)和密钥安全(Secret Scanning)之后,我们面临的最后一个安全盲区是 业务逻辑漏洞。

ESLint 或 Prettier 等传统工具只能检查语法错误或代码风格(如未使用的变量、缩进错误),但无法理解数据流向。例如,一行拼接 SQL 语句的代码在语法上是完全正确的,但在安全上却是致命的。

本节我们将引入 GitHub 的核心静态分析引擎 CodeQL,在 Pull Request 阶段自动识别 SQL 注入、XSS(跨站脚本攻击)等逻辑漏洞,建立质量门禁。

24.3.1. 静态应用安全测试 (SAST) 与污点分析

概念:

CodeQL 是一种 SAST(Static Application Security Testing) 工具。它的核心理念是“将代码视为数据”。它不直接运行代码,而是将源代码编译成一个关系型数据库,然后使用 QL 查询语言来“查询”代码中的安全模式。

原理:

CodeQL 核心采用 污点分析 (Taint Analysis) 技术,追踪数据在代码中的流动路径。它关注两个核心节点:

- Source(污染源):不可信的用户输入(如

req.query,location.search)。 - Sink(汇聚点):执行敏感操作的函数(如

eval(),innerHTML,db.query())。

判定逻辑:如果数据从 Source 流向 Sink,且中途没有经过 Sanitizer(清洗函数) 处理,CodeQL 就会判定为漏洞。

24.3.2. 实战:配置 Code Scanning 工作流

GitHub 为 CodeQL 提供了开箱即用的配置向导。

操作步骤:

- 进入仓库 Settings。

- 点击左侧边栏 Code security and analysis。

- 找到 Code scanning 区域,点击 Set up。

- 选择 Default setup(默认配置):

- GitHub 会自动识别仓库语言(支持 Java, Python, JavaScript/TypeScript, Go 等)。

- 它会自动配置扫描频率(通常是 Push 和 PR 时触发)。

- 点击 Enable CodeQL 即可完成。

高级配置(Advanced setup):如果你需要自定义扫描规则或排除特定目录,可以选择 Advanced setup。这将生成一个 .github/workflows/codeql.yml 文件:

1 | name: "CodeQL" |

24.3.3. 攻防演练:触发 XSS 漏洞警告

为了验证 CodeQL 的拦截能力,我们将故意提交一段包含 DOM XSS 漏洞的代码。

1. 提交漏洞代码

在项目中创建一个新的前端脚本文件 vulnerable.js:

1 | // vulnerable.js |

2. 发起 Pull Request

将该文件提交并创建一个 Pull Request。

3. 观察拦截结果

CodeQL Action 会自动运行。完成后,进入 PR 的 Files changed 页面。你会在第 13 行代码下方看到一个显眼的红色警告框:

点击 Show paths,CodeQL 甚至会画出数据流向图,展示数据是如何一步步从 window.location.search 流动到 innerHTML 的。

24.3.4. 强制门禁:结合 Branch Protection

虽然 CodeQL 发现了漏洞,但默认情况下它可能只是一个警告,并不阻止合并。我们需要利用 Branch Protection Rules 将其升级为强制门禁。

操作步骤:

- 进入仓库 Settings -> Branches。

- 编辑

main分支的保护规则。 - 勾选 Require status checks to pass before merging。

- 在搜索框中搜索

CodeQL,并勾选对应的 Check(通常显示为CodeQL或Analyze (javascript-typescript))。

效果:配置后,如果 CodeQL 扫描发现严重(High/Critical)级别的漏洞,PR 的 Merge 按钮将变为灰色禁用状态。开发者必须修复代码或在 Security 标签页将该漏洞标记为 “False positive”(误报)或 “Won’t fix”(不修复)后,才能合并代码。

24.3. 本节小结

- 核心区别:Linter 查语法,CodeQL 查逻辑。CodeQL 通过污点分析技术,追踪不可信数据到敏感函数的流动。

- 零配置启动:通过 Default setup 可以一键开启针对主流语言的扫描,无需编写复杂的 YAML。

- 可视化反馈:扫描结果直接集成在 PR 的 Diff 视图中,无需跳转第三方平台查看报告。

- 强制阻断:必须配合 Branch Protection 的 Status Checks,才能真正实现“漏洞不修复,代码不合并”的 DevSecOps 闭环。

24.4. 本章总结

安全不是一个可以在项目完工后“撒上去”的调料,它是贯穿整个生命周期的防腐剂。在这一章,我们构建了 DevSecOps 的防御体系。

作为本章的结束,请对照检查你的核心仓库:

| 检查项 | 状态 | 说明 |

|---|---|---|

| Secret Scanning | ✅ | 确保没有 Token 裸奔在代码里 |

| Dependabot Alerts | ✅ | 开启依赖漏洞报警 |

| Dependabot Version Updates | ✅ | 配置 .github/dependabot.yml 自动更新依赖 |

| CodeQL Analysis | ⬜ | (可选) 为核心逻辑开启静态代码分析 |